Paranna tietoturvaa salasanattomuudella, monivaiheisella käyttäjätunnistuksella ja vaiheittaisella pääsynhallinnalla

Teknologiatoimittajat tarjoavat jo salasanattomia tunnistustapoja. Pääsemmekö niiden avulla eroon salasanoista? Suojaako monivaiheinen käyttäjätunnistus riittävästi? Miten käyttäjätunnistus kannattaisi ylipäätään tehdä? Haastattelin kahta Sulavan asiantuntijaa käyttäjätunnistuksen nykytilasta, tulevaisuudesta ja muutoksen nopeudesta.

Tietomurto alkaa usein käyttäjätunnuksen ja salasanan anastuksella

Suurin osa organisaatioihin kohdistuvista tietomurroista alkaa käyttäjän identiteetin anastamisella, jolloin hakkeri saa haltuunsa käyttäjän käyttäjätunnuksen ja salasanan. Salasanojen käytön haasteena on, etteivät käyttäjät ja IT-ylläpitäjät juurikaan pidä salasanoista.

Salasanoja pidetään usein vaikeina muistaa, niiden luomista hankalana ja samoja salasanoja käytetään useissa palveluissa. Vaikka salasanojen hallinnointiin on luotu uusia työkaluja, kuten itsepalveluperiaatteella toimiva salasanan palauttaminen, salasanoihin liittyvät tehtävät kuormittavat IT-tukea ja aiheuttavat kustannuksia.

Teknologiatoimittajat tarjoavat vaihtoehtoja salasanoille

Microsoft, Google ja muut toimijat ovat tietoisia salasanoihin liittyvistä tietoturvauhista ja tarjoavat jo salasanattomia kirjautumistapoja, joissa käyttäjän salasana korvataan muulla tunnistusmenetelmällä. Microsoftin menetelmät perustuvat Azure AD -tunnistautumiseen.

Microsoftin Windows Hello for Business on Windows 10:n toiminnallisuus, joka korvaa salasanat sekä tietokoneilla, että mobiililaitteilla. Autentikointi rakentuu uudentyyppisistä käyttäjätunnuksista, jotka on sidottu laitteisiin ja jotka käyttävät biometrisiä tunnisteita tai PIN:iä. Biometrisellä tunnisteella tarkoitan sormenjälkitunnistusta, sekä iiris- ja kasvotunnistusta.

Microsoft Authenticator -todentajasovelluksen avulla käyttäjä voi kirjautua henkilökohtaiselle Microsoft-tililleen ilman salasanaa. Sovellusta voi käyttää joko älypuhelimella tai tabletilla ja tunnistukseen käytetään sormenjälkeä, kasvojentunnistusta tai PIN-tunnusta. Mobiililaitetta tosin tarvitaan vielä käyttäjätilin vahventamiseen.

Salasanatonta käyttäjätunnistusta hyödyntää myös FIDO2 -suojausavain. Kokeilimme Sulavalla Yubico Security Key:tä, jolla tunnistautuminen Microsoft-tilille onnistui hyvin sekä työpöytä- että mobiiliympäristöissä. Kesällä Microsoft toi markkinoille myös FIDO2 -tuen ja julkisti samalla uusia autentikointimenetelmiin liittyviä politiikkoja määritysten tekemiseen.

Monivaiheinen käyttäjätunnistus parantaa tietoturvaa merkittävästi

Monivaiheinen käyttäjätunnistus (multi-factor authentication, MFA) perustuu esimerkiksi mobiililaitteeseen saapuvaan tekstiviestiin tai erillisellä sovelluksella vahvennettavaan käyttäjäidentiteettiin. Nämäkään menetelmät eivät ole täysin aukottomia ja Yhdysvalloissa on ollut tapauksia, joissa rikolliset hyödyntävät uutta menetelmää, nimeltään ”port-out scam”, ”SIM swap scam” tai ”SIM hijacking”.

SIM swap scam:issä rikollinen anastaa uhrin puhelinnumeron ja ottaa haltuunsa uhrin identiteetin. Puhelinnumeron anastus voi tapahtua siten, että rikollinen soittaa kännykällään operaattorin tekniseen tukeen ja selittää hukanneensa SIM-korttinsa. Samalla hän pyytää puhelinnumeron siirtoa hallussaan olevalle, toiselle SIM-kortille.

Koska rikollinen on jo aikaisemmin urkkinut puhelinnumeron oikealta omistajalta tärkeitä tietoja, kuten uhrin henkilöturvatunnuksen tai kotiosoitteen, hän pystyy vakuuttamaan operaattorin teknisen tuen siitä, että hän on se henkilö, joka hän väittää olevansa.

Kun numero on siirretty rikollisen ilmoittamalle SIM-kortille, uhri menettää pääsyn tileihinsä, joihin anastettu puhelinnumero on liitetty. Koska SIM-kortti voi olla liitetty vain yhteen puhelinnumeroon kerrallaan, rikollinen voi ohittaa myös esimerkiksi aiemmin mainitun monivaiheisen tunnistuksen käyttämällä uuteen SIM-korttiin kytkettyä uhrin puhelinnumeroa palautusmenetelmänä.

SIM swap scam:it varmasti heikentävät luottamustamme mobiililaitteeseen digitaalisen identiteettimme varmistamisessa, mutta onneksi ne ovat hyvin harvinaisia! Esimerkiksi Suomessa ole tullut esille ainuttakaan SIM swap scam -tapausta. Käyttäjien tietoturvaa voidaan myös aina parantaa esimerkiksi operaattoreiden toimintatapojen tarkistuksilla ja tietoturvakoulutuksella.

Mobiililaitteiden hallintaan erikoistunut vanhempi konsultti Antti Kujamäki toteaa, että vaikka monivaiheinen käyttäjätunnistus ei takaa täydellistä suojaa väliintulohyökkäykseltä, tietojen kalastelulta tai muilta uusilta innovatiivisilta rikoksentekotavoilta, tutkimusten mukaan MFA:n käyttöönotto vähentää kalasteluyritysten onnistumista jopa 99.9%!

Antti korostaa, että mobiililaite ei ole monivaiheisen käyttäjätunnistuksen edellytys, vaan käyttäjätunnistus voidaan tehdä vaikkapa lankapuhelimella. Jos monivaiheisen käyttäjätunnistuksen lisäksi käytetään salasanojen hallintaohjelmaa, päästään irti heikoista salasanoista. Tässä yhdistelmässä myös käyttäjän kokema digitaalinen käyttökokemus pysyy melko hyvänä ja tietoturvallisena.

Todenna käyttäjäidentiteetti, tarkista laite, myönnä pääsyoikeus

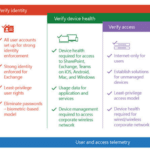

Järjestelmäarkkitehti Arttu Arstilan mukaan kannattaa perehtyä Microsoftin Zero Trust -malliin, jossa vaiheistetusti tarkastellaan pääsyn antamista kohdepalveluun. Seuraavassa kuvassa esitellään Microsoftin Zero Trust -malli tehtävittäin.

Mallissa todennetaan ensin käyttäjän identiteetti mahdollisimman pienin oikeuksin, sen jälkeen tarkistetaan käyttäjän käyttämä laite, ja lopuksi annetaan sopivantasoinen pääsy kohdepalveluun. Artun mukaan ”Never trust, always verify” -iskulauseen mukainen malli vastaa hyvin moderneihin tietoturvauhkiin. Suomeksi voisi sanoa, että “luottamus on ansaittava”.

Olemme siis menossa kohti salasanattomuutta yhä nopeutuvalla vauhdilla. Salasanattomat kirjautumistavat tulevat yleistymään niissä tilanteissa, joissa niiden käyttö on mahdollista. Monivaiheinen käyttäjätunnistus kannattaa ilman muuta ottaa käyttöön ja se tarjoaa hyvin suojaa digitaaliselle identiteetillemme. Käyttäjätunnistus puolestaan kannattaa rakentaa siten, että ensin todennetaan käyttäjän identiteetti mahdollisimman pienin oikeuksin, sen jälkeen tarkistetaan käyttäjän käyttämä laite, ja lopuksi annetaan sopivantasoinen pääsy kohdepalveluun.

Lue lisää: